Steps:

1. 檢查vsftpd是否有支援ssl:

[root@centos6 ~]# ldd `which vsftpd` | grep ssllibssl.so.10 => /usr/lib/libssl.so.10 (0x00af1000) -> 看到libssl則代表有支援。

2. 產生vsftpd所需要的憑證:

[root@centos6 ~]# cd /etc/pki/tls/certs/[root@centos6 certs]# make vsftpd.pem[root@centos6 certs]# cp -a vsftpd.pem /etc/vsftpd/

3. 設定vsftpd.conf:

anonymous_enable=YESlocal_enable=YESwrite_enable=YESlocal_umask=022dirmessage_enable=YESxferlog_enable=YESconnect_from_port_20=YESxferlog_file=/var/log/vsftpd.logxferlog_std_format=YESchroot_local_user=YESchroot_list_enable=YESchroot_list_file=/etc/vsftpd/chroot_list ->注意!必需要手動產生一個chroot_list的空檔listen=YESpam_service_name=vsftpduserlist_enable=YEStcp_wrappers=YESssl_enable=YESallow_anon_ssl=NOforce_local_data_ssl=YESforce_local_logins_ssl=YESssl_tlsv1=YESssl_sslv2=NOssl_sslv3=NOrsa_cert_file=/etc/vsftpd/vsftpd.pem

4. 啟動vsftpd

[root@centos6 vsftpd]# /etc/init.d/vsftpd restart正在關閉 vsftpd: [ 確定 ]正在啟動 vsftpd 中的 vsftpd: [ 確定 ][root@centos6 vsftpd]#

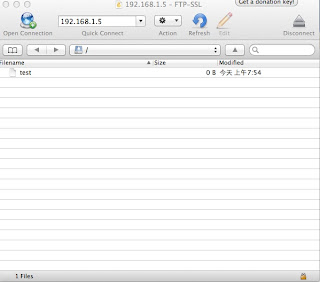

5. 在OSX透過Cyperduck測試:

5.1 設定連線為FTP-SSL

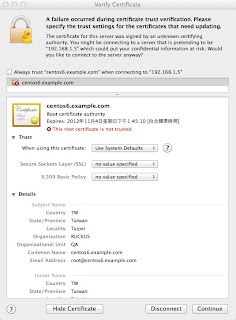

5.2 輸入FTP Server的IP address,系統會警告一個不被信任的憑證,當然此憑證是我剛剛產生的,所以要信任它囉:

大功告成!